在微软公布 MSDT 在支持诊断工具的高风险漏洞后,一些研究人员曝光了另一个可以连接到远程托管的恶意软件的零日漏洞。问题在于被称为search-ms统一资源标识符(URI),相关应用或链接可以利用客户端设备上的搜索功能,而现代化 Windows 操作系统(例如 11 / 10 / 7)又允许 Windows Search 浏览本地和远程主机上的文件。

在正常情况下,用户可以设置远程主机并显示名称 URI、并显示在搜索窗口的标题栏上, Windows个性化搜索窗口可以用各种方法调用(如通过 Web 浏览器、或 Win R 运行)。

然而 BleepingComputer 指出别有用心的人或使用协议处理程序创建虚假信息 Windows 更新目录,然后引诱用户点击伪装成合法更新的恶意软件。

庆幸的是,search-ms 目标用户仍需执行部分手动操作和现代浏览器(如协议漏洞) Microsoft Edge)会弹出额外的安全警告。即便如此,攻击者仍然可以使用其他组合拳来实现目标。

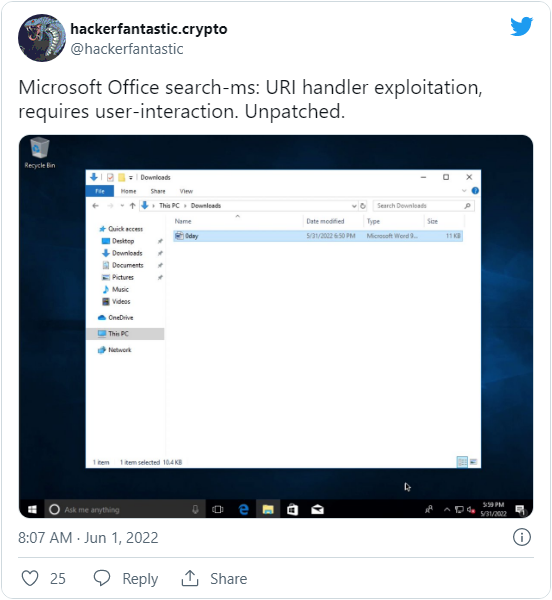

比如结合 Microsoft OfficeOLEObject 一个新的缺陷可以绕过受保护的视图并启动 URI 没有用户交互干预的协议处理程序。

做概念验证,@hackerfantastic 试着自动打开它 Windows 搜索窗口并连接到远程 SMB 的 Word 文档。

此外由于 search-ms 允许重命名搜索窗口,黑客甚至可以通过个性化搜索误导用户上钩。

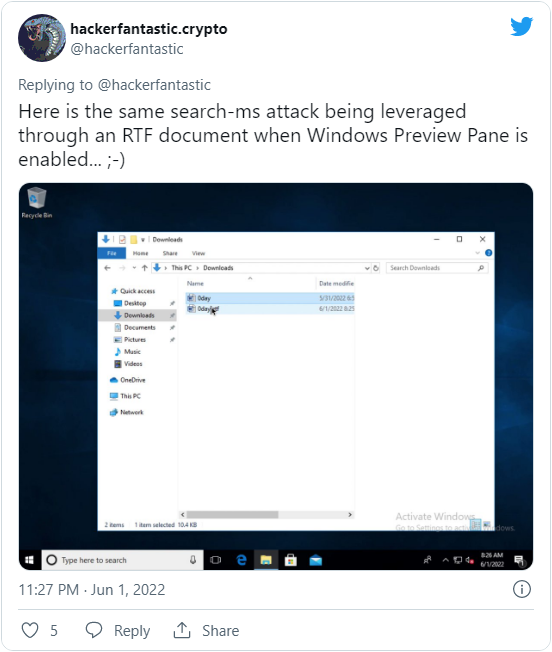

他甚至通过了另一个概念的验证 RTF 文档达到了同样的目的,这次甚至不需要启动 Word 即可得逞。

文件资源管理器在预览窗格上创建预览时,search-ms 漏洞会让它自动启动新的搜索窗口。

为了堵住这个漏洞,广大现代 Windows 操作系统用户(如 11 / 10 / 7)可尝试以下缓解措施:

● 使用 WinKey R 组合键,召唤运行窗口。

● 按下 Ctrl Shift Enter 组合键作为管理员运行 CMD 命令提示符。

● 输入 reg export HKEY_CLASSES_ROOT\\search-ms search-ms.reg 并执行,创建密钥备份。

● 键入 reg delete HKEY_CLASSES_ROOT\\search-ms /f 并确认执行,以服从 Windows 在注册表中删除密钥。

目前,微软正在努力修复协议处理程序 Windows 即便如此,安全专家还是警告黑客随时可能发现其他可用的组合缺陷。

有鉴于此,我们只能希望微软能专注于封堵在无用户交互干预的情况下使用 Office 调动应用程序 URI 处理程序的功能漏洞。

事实上,去年的 PrintNightmare 利用漏洞已前车之鉴。然而,当时微软只修复了一个组件,研究人员后来暴露了其他漏洞。