Linux系统中一切都是文件,Linux的权限是基于文件的。但每个文件的类型不尽相同,Linux系统使用了不同的字符来加以区分

-:普通文件。

d:目录文件。

l:链接文件。

b:块设备文件。

c:字符设备文件。

p:管道文件。

Linux每个文件都有所属的所有者和所有组,并且规定了文件的所有者、所有组以及其他人对文件所拥有的可读(r)、可写(w)、可执行(x)等权限

r:能够读取文件的实际内容。

w:能够编辑、新增、修改、删除文件的实际内容。

x:能够运行一个脚本程序。

假如文件是一个目录,那可执行(x),是代表什么 呢?

对于目录,r表示可以查看该目录下的文件列表;w表示可以在目录内新增、删除、重命名文件;x表示可以进入该目录

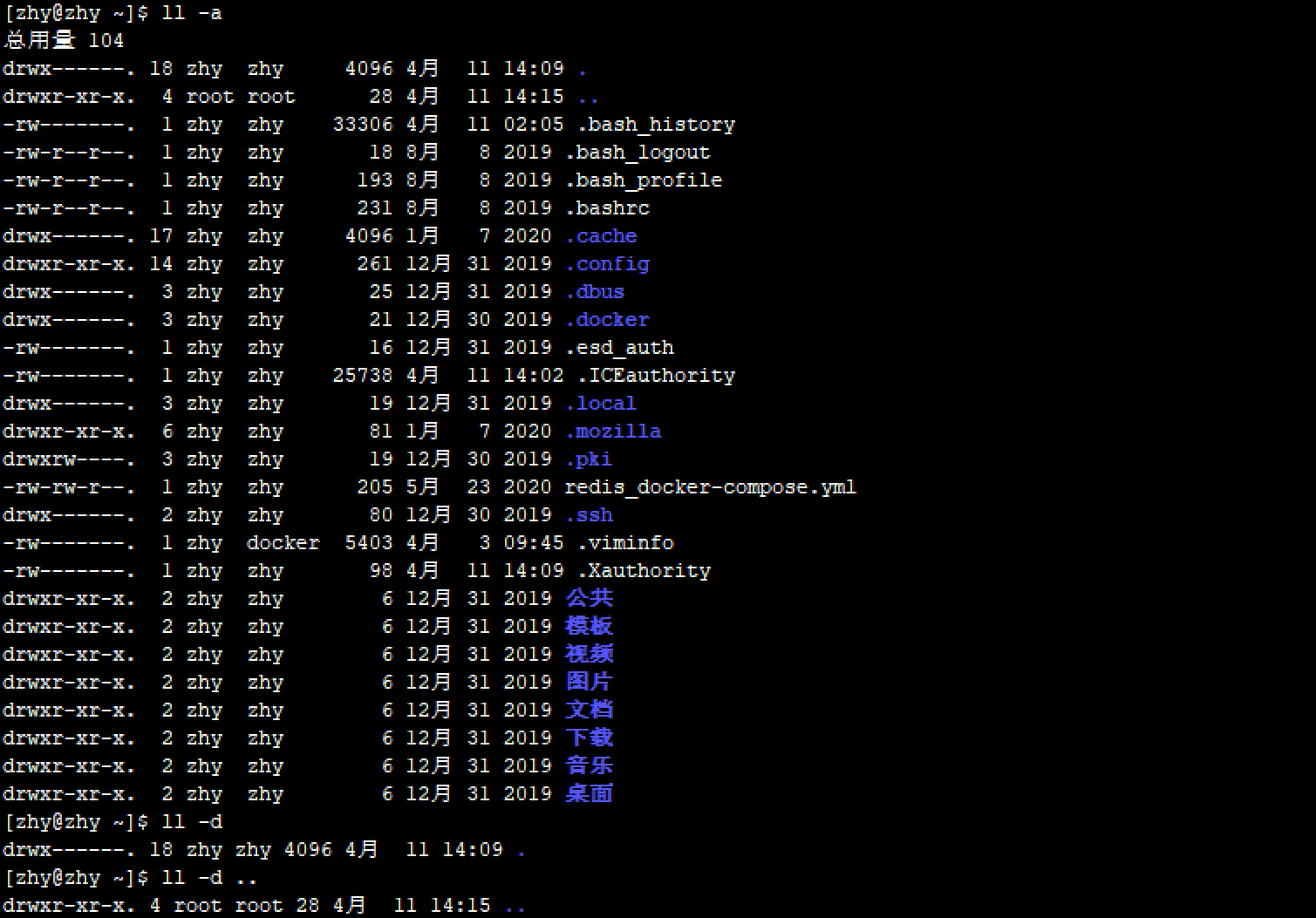

文件权限

格式:文件类型 访问权限 所属用户 所属组 占用磁盘大小 修改时间 文件名

如上图:-rw-rw-r--. drwxr-xr-x.

-表示普通/可执行文件,d是目录。w-rw-r--. 为什么有这么多权限符号呢

Linux描述一个文件的权限分为三组,三个符号为一组。拿rwxr-xr-x 来说

第一组rwx:表示这个文件的拥有者对它的权限:可读可写可执行(此处为zhy)

第二组r-x:表示这个文件的所属组对它的权限:可读不可写可执行(此处为zhy)

第三组r-x:表示其他用户对它的权限:可读不可写可执行

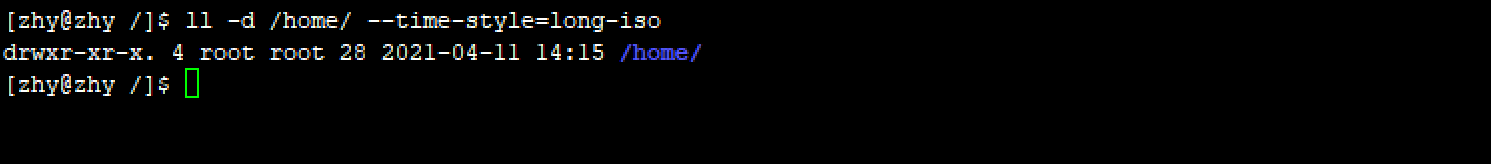

home文件信息

ll -d /home/ --time-style=long-iso

通过分析可知,该文件的类型为目录,所有者权限为可读、可写、可执行(rwx),所属组权限为可读、可执行(r-x),除此以外的其他人也可读、可执行(r-x),文件的磁盘占用大小是28字节,最近一次的修改时间为2021-04-11 14:15,目录文件的名称为home。

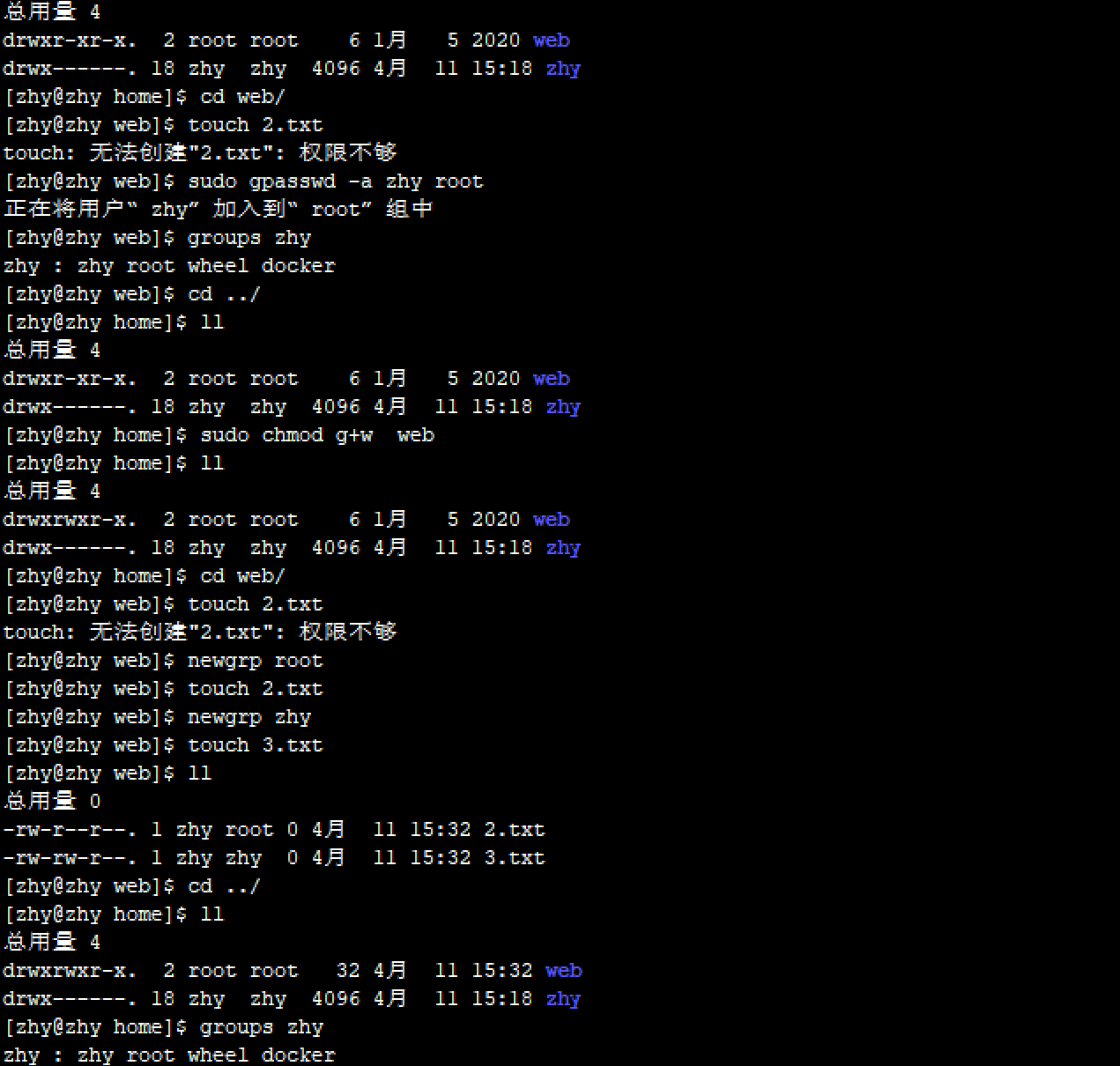

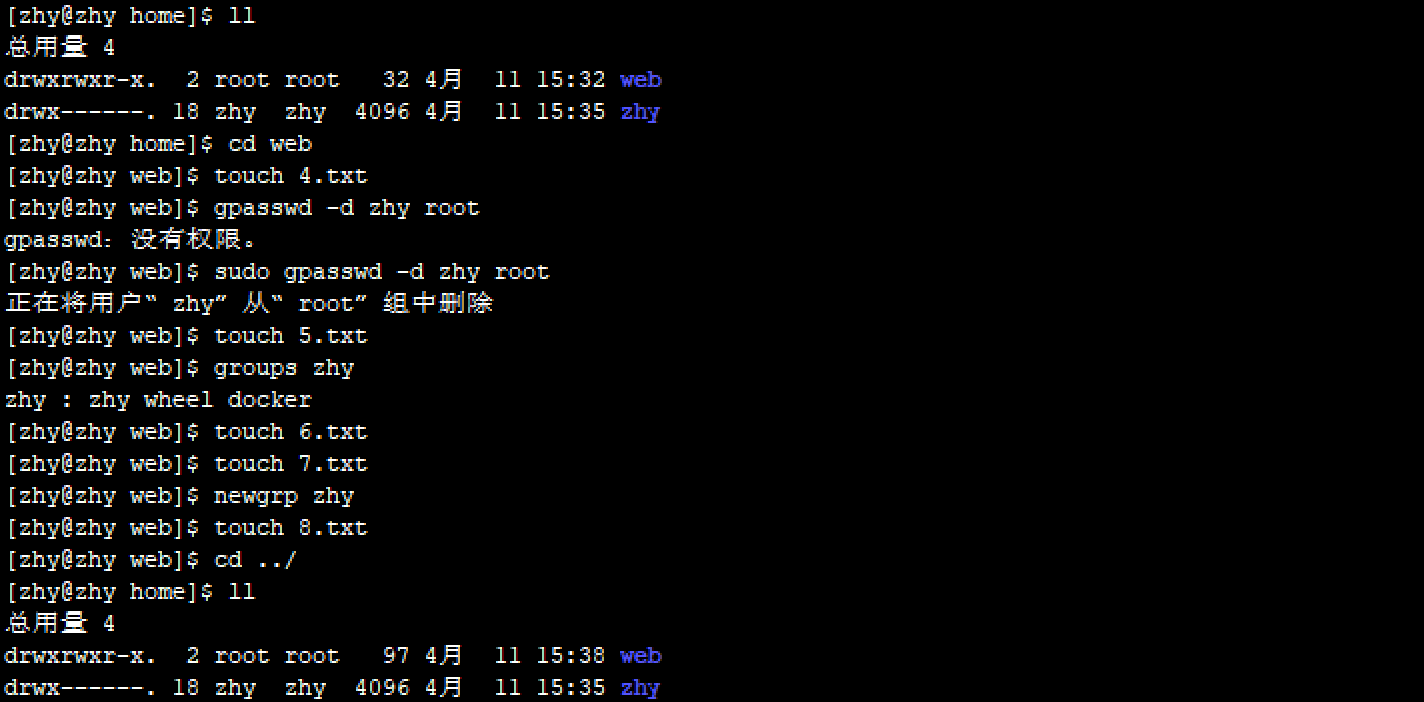

用户组权限问题(1)

用户组权限问题(2)

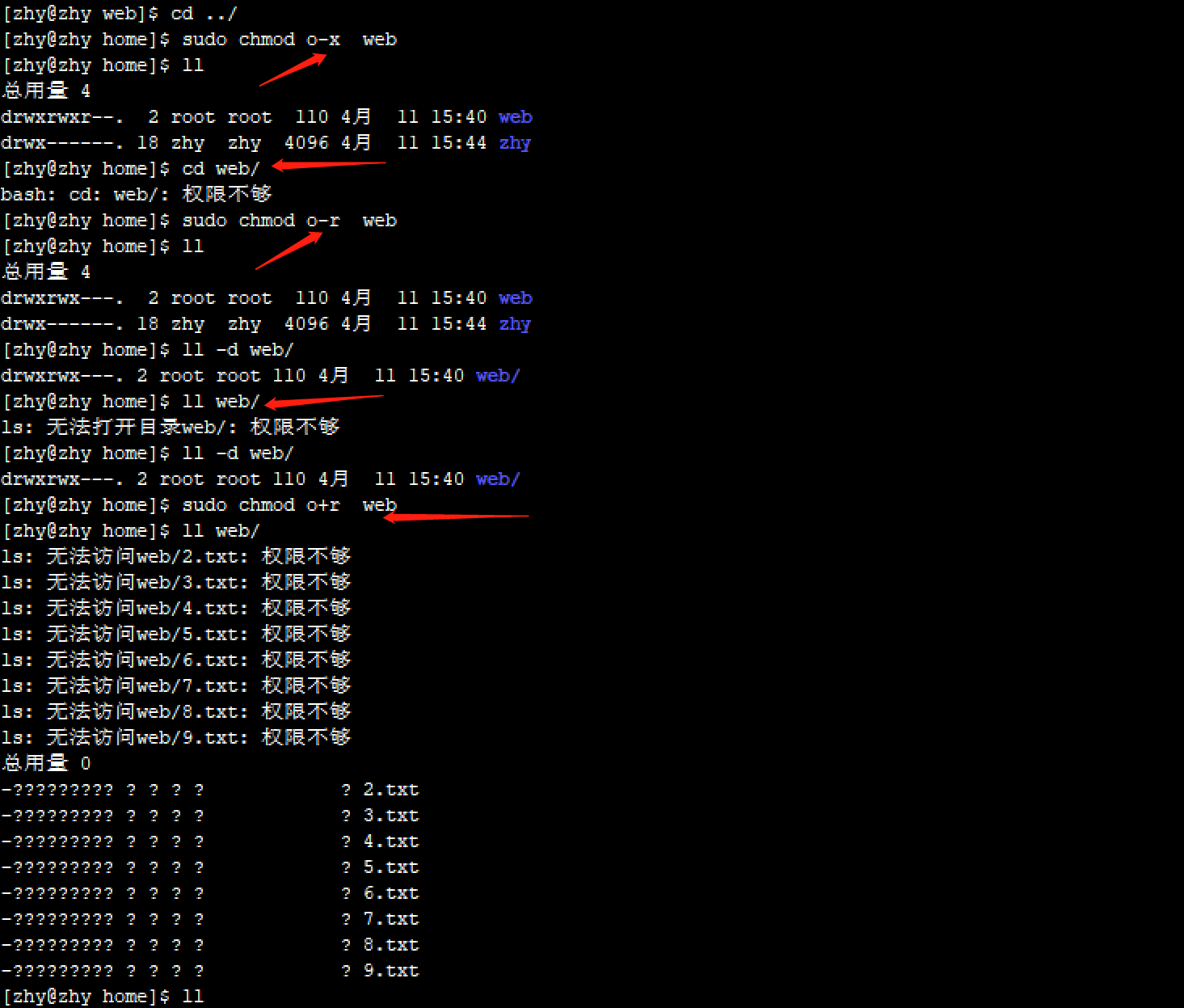

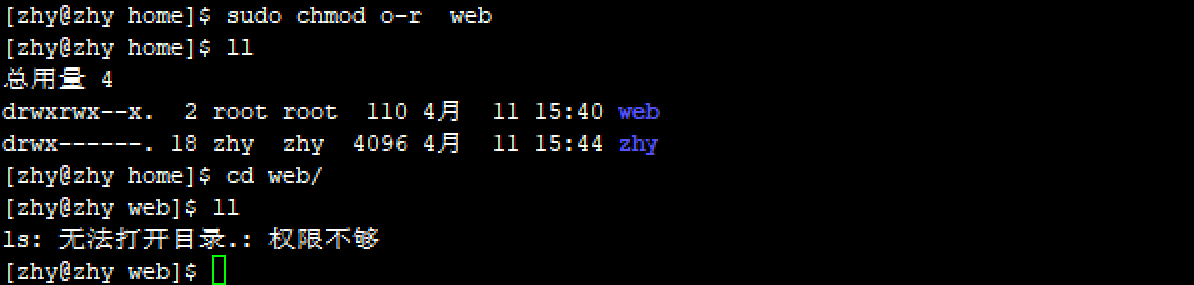

目录的rwx权限(3)

目录的r权限(4)

图1验证用户的附加组权限,这里有个问题:图2明明把zhy 用户从root组中移除

了,但依然可对web目录作出编辑操作

图3验证目录的rwx权限,除去x,cd web/ 返回权限不够;除去r,ll web/ 返回没有权限;

加回r权限后,之所以web/2.txt 权限不够,是因为ll 读取时,无法cd 进入web目录,通过节点id,读取文件的信息,ll 只获取到web目录下的文件id列表

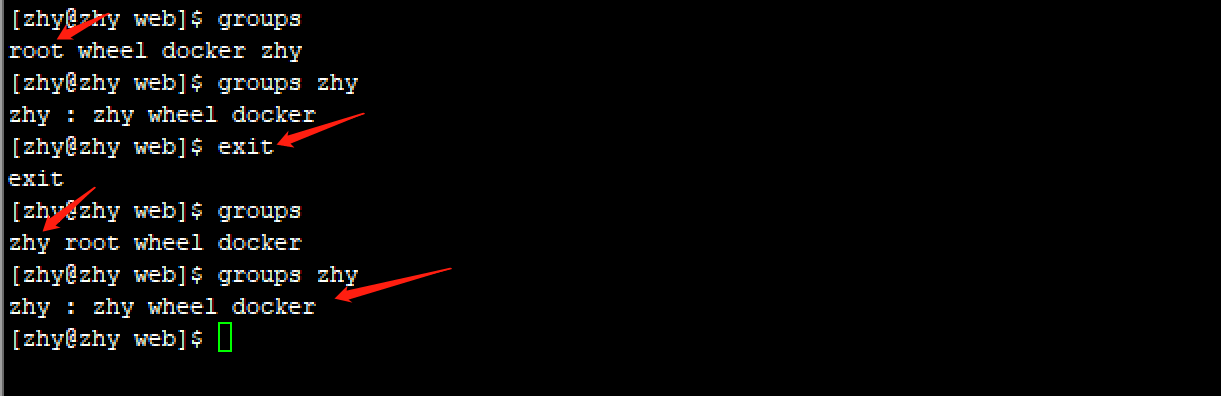

groups与groups user 不一致

给用户添加或删除 附加组后,id、groups不会刷新,需重启才能获到正确的权限(CentOS Linux release 7.7.1908 (Core)版本有此问题,CentOS Linux release 6.4(Final)正常)

更改文件的所属者和所属组

chown [-R] user[:group] file

-R: 更改指定目录以及其子目录下的所有文件

:group: 更改的目标所属组

chgrp [-R] group file

chown tomcat 1.txt: 更改1.txt的所属用户为tomcat

chown :tomcat 1.txt:更改1.txt的所属组为tomcat

find ./ -perm -006 -exec chmod o-w {} \;

找到当前目录下只要其它用户有读写权限,并且将其改为读权限 。{}为 循环到的文件名

需要具有root权限

如:useradd tomcat;groupadd tomcat;chown tomcat:tomcat 1.txt

更改文件的权限

chmod [-R] [ugoa...][[+-=][rwxX]...] file -R:更改指定目录以及其子目录下的所有文件 u: 此文件的所属者 g: 此文件的所属初始基本组 o:其他用户 a: 等效于ugo +:加某某权限 -:减某某权限 =:赋予某某某权限,重新设置 r: 设置为可读权限 w: 设置为可写权限 x: 设置为可执行权限 X: 特殊执行权限 只有当文件为目录文件,或者其他类型的用户有可执行权限时,才将文件权限设置可执行 s: setuid/gid 当文件被执行时,根据who参数指定的用户类型设置文件的setuid或者setgid权限 t: 粘贴位 设置粘贴位,只有超级用户可以设置该位,只有文件所有者u可以使用该位

命令:

一般使用格式

chmod u+r test.txt; chmod g+r test.txt; chmod o+r test.txt ==

chmod ugo+r test.txt == chmod a+r test.txt

chmod u+r, g+r, o+r test.txt test1.txt 同时设置多个文件的权限

chmod -R a+rw * 设置当前目录下的所有档案与子目录皆设为任何人可读写

数字权限使用格式

每个权限都可以用一个二进制数1和 0表示,而三个权限一组,共三组。故一个完整的文件权限可用9个二进制数表示,再简化为三个八进制数字形式。如:

rwx = 4 + 2 + 1 = 7

rx = 4 +1 = 5

rw = 4 + 2 = 6

rwxr-xr-x :111 101 101:755

chmod u=rwx,g=rwx,o=rwx test.txt == chmod a=rwx test.txt == chmod 777 test.txt

文件的附加权限

linux除了设置正常的读写操作权限外,还有关于一类设置也是涉及到权限,叫做Linxu附加权限。包括 SET位权限(suid,sgid)和粘滞位权限(sticky)。

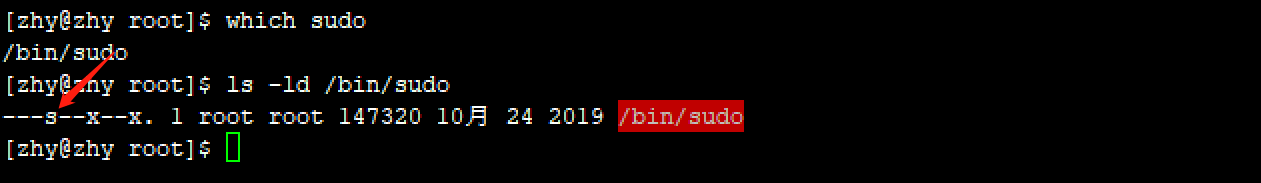

1. SUID

让执行者临时拥有所属用户的权限(对拥有执行权限的二进制程序进行设置);

让普通用户临时获得程序所有者的身份

意思是进程执行一个文件时通常保持进程拥有者的UID。然而,如果设置了可执行文件的suid位,进程就获得了该文件拥有者的UID

如果文件设置了suid还设置了x位,则相应的执行位表示为s(小写)。但是,如果没有设置x位,它将表示为S(大写)。如:

-rwsr-xr-x 表示设置了suid,且拥有者有可执行权限

-rwSr--r-- 表示suid被设置,但拥有者没有可执行权限

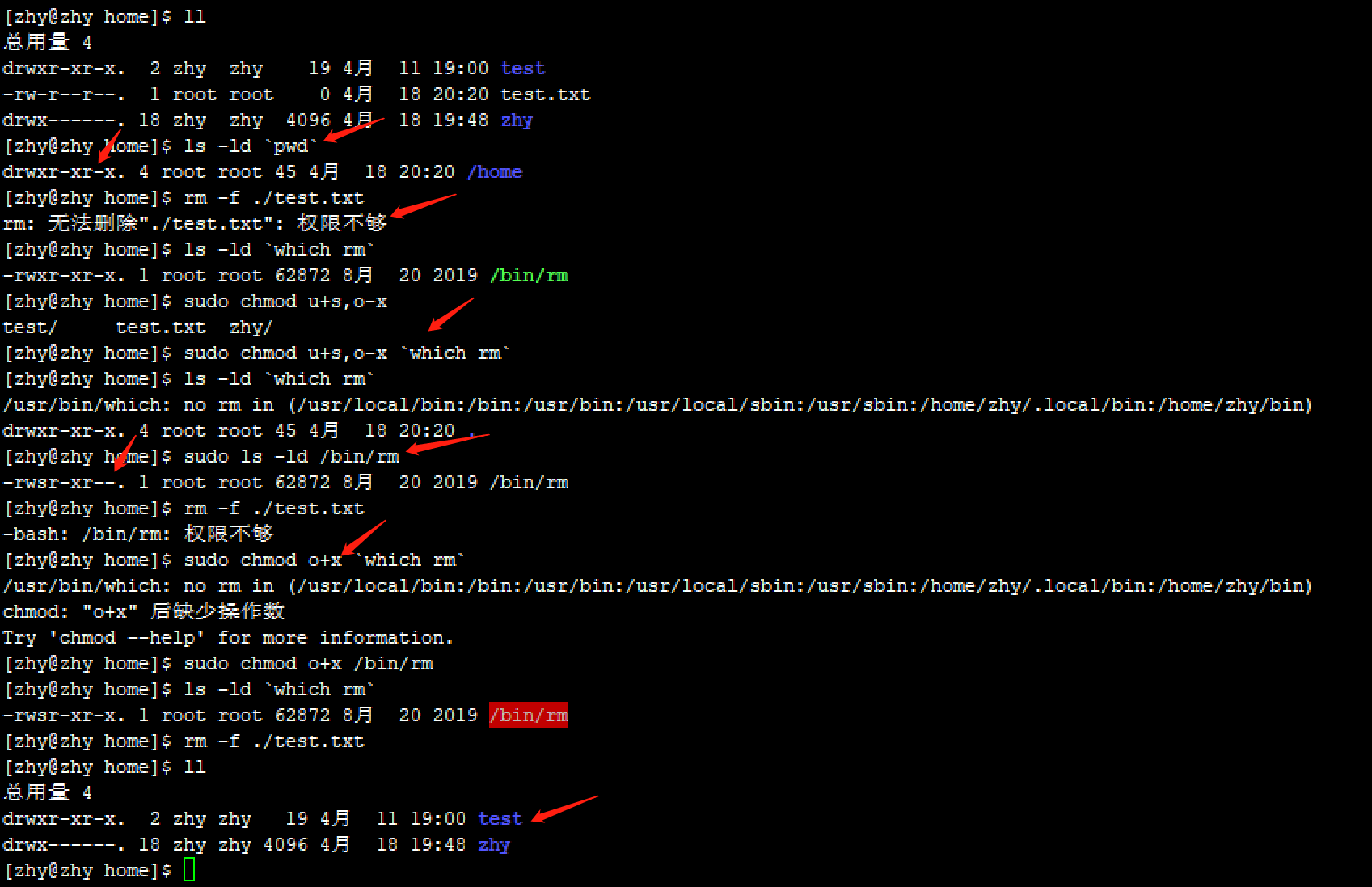

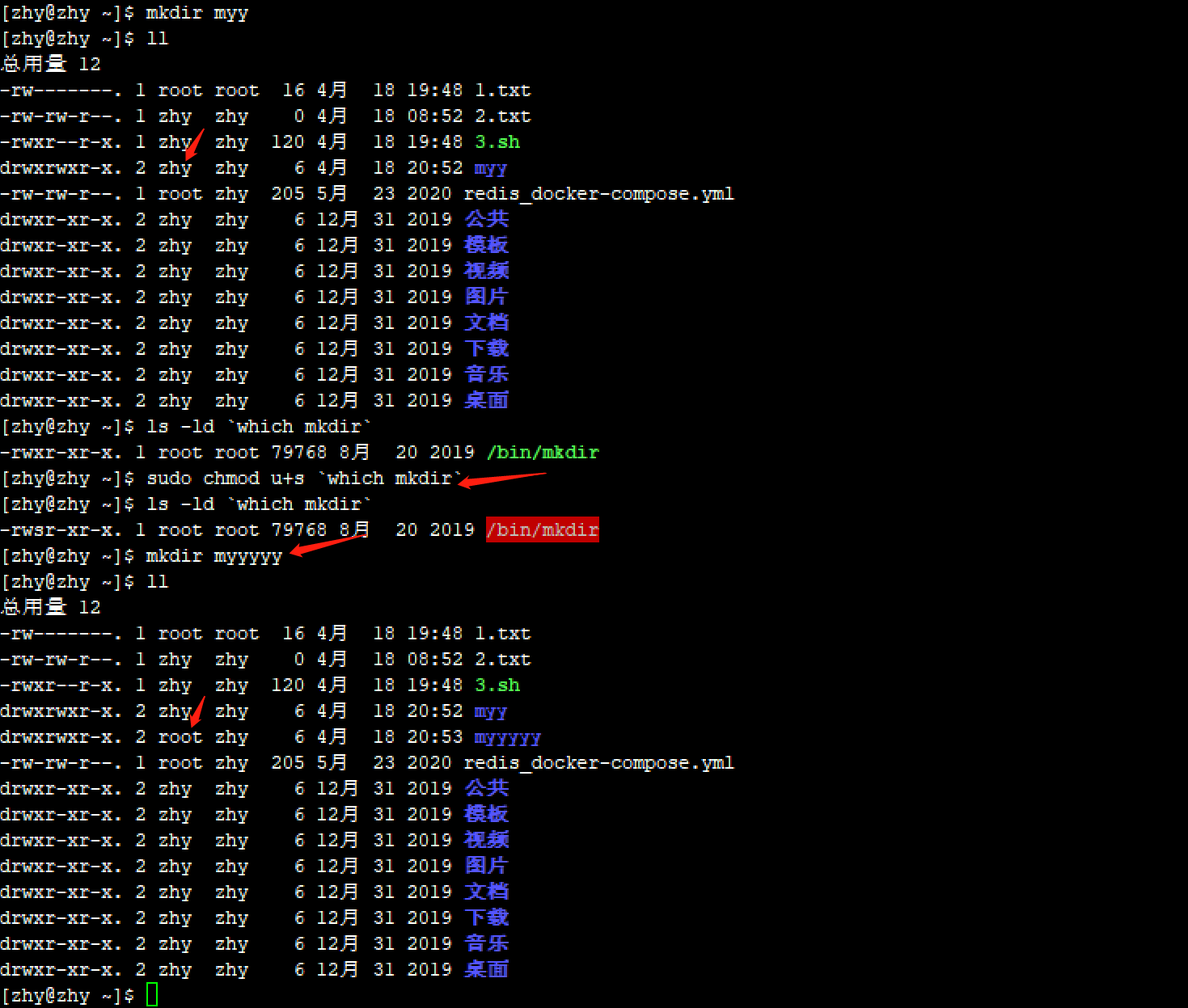

SUID(1)

SUID(2)

2. SGID

让执行者临时拥有属组的权限(对拥有执行权限的二进制程序进行设置);

在某个目录中创建的文件自动继承该目录的用户组(只可以对目录进行设置)。

跟SUID差不多,只是获取到文件所属组的权限,把进程拥有者改成进程组了

-rwxr-sr-x 表示sgid被设置,且群组用户有可执行权限

-rw-r-Sr-- 表示sgid被设置,但群组用户没有可执行权限

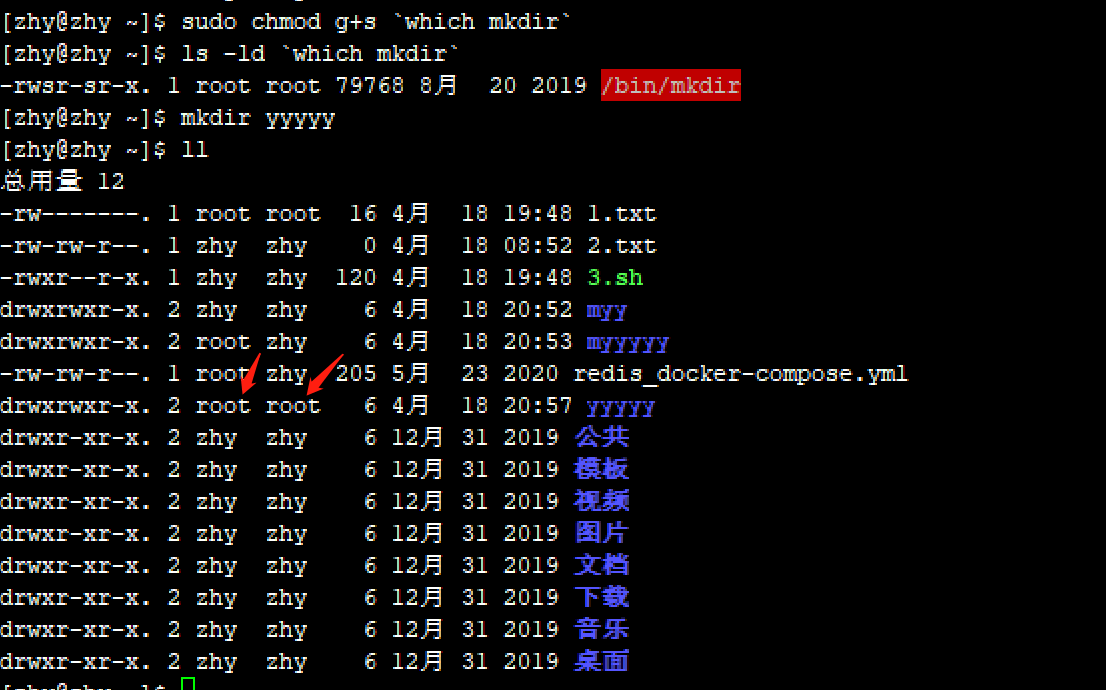

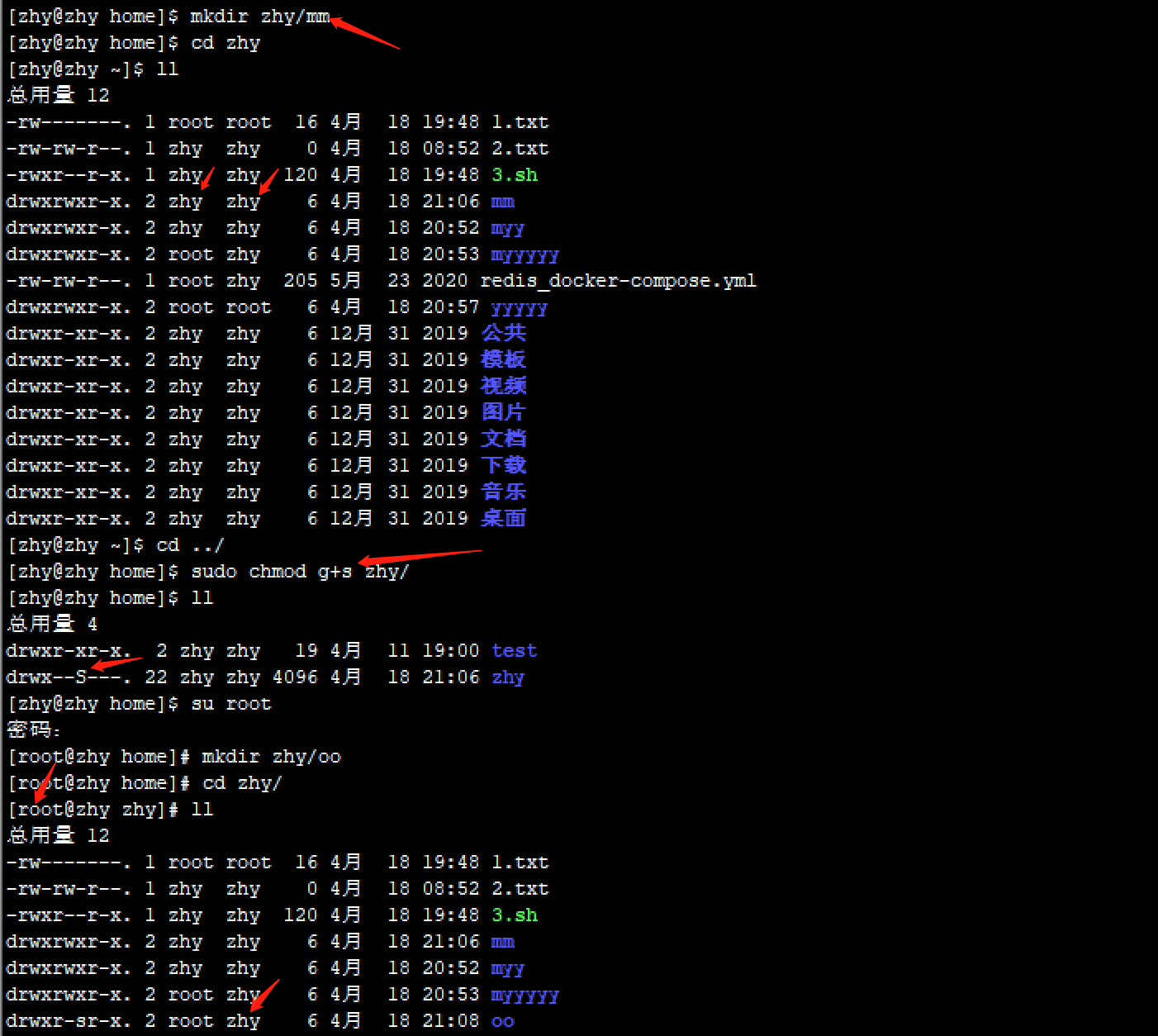

SGID(1)

SGID(2)

命令:ls -ld `which rm`; which rm 与 whereis rm

说明:只有在可执行二进制文件上设置SUID和SGID位,且执行者有执行权限(o+x),命令运行时会获取标记位的用户或属组身份去执行,注,shell文件无法获取到标记位身份

以下命令可以发现系统上运行的所有SUID可执行文件。具体来说,命令将尝试查找具有root权限的SUID的文件

find / -user root -perm -4000 -print 2>/dev/null

从/目录中查找具有SUID权限位且属主为root的文件并输出他们,然后将所有错误重定向到/dev/null,从而就列出该用户具有访问权限的那些二进制文件

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

或

ls -l | grep '^...s'

ls -l | grep '^...s..s'

find `pwd` -exec whoami \;

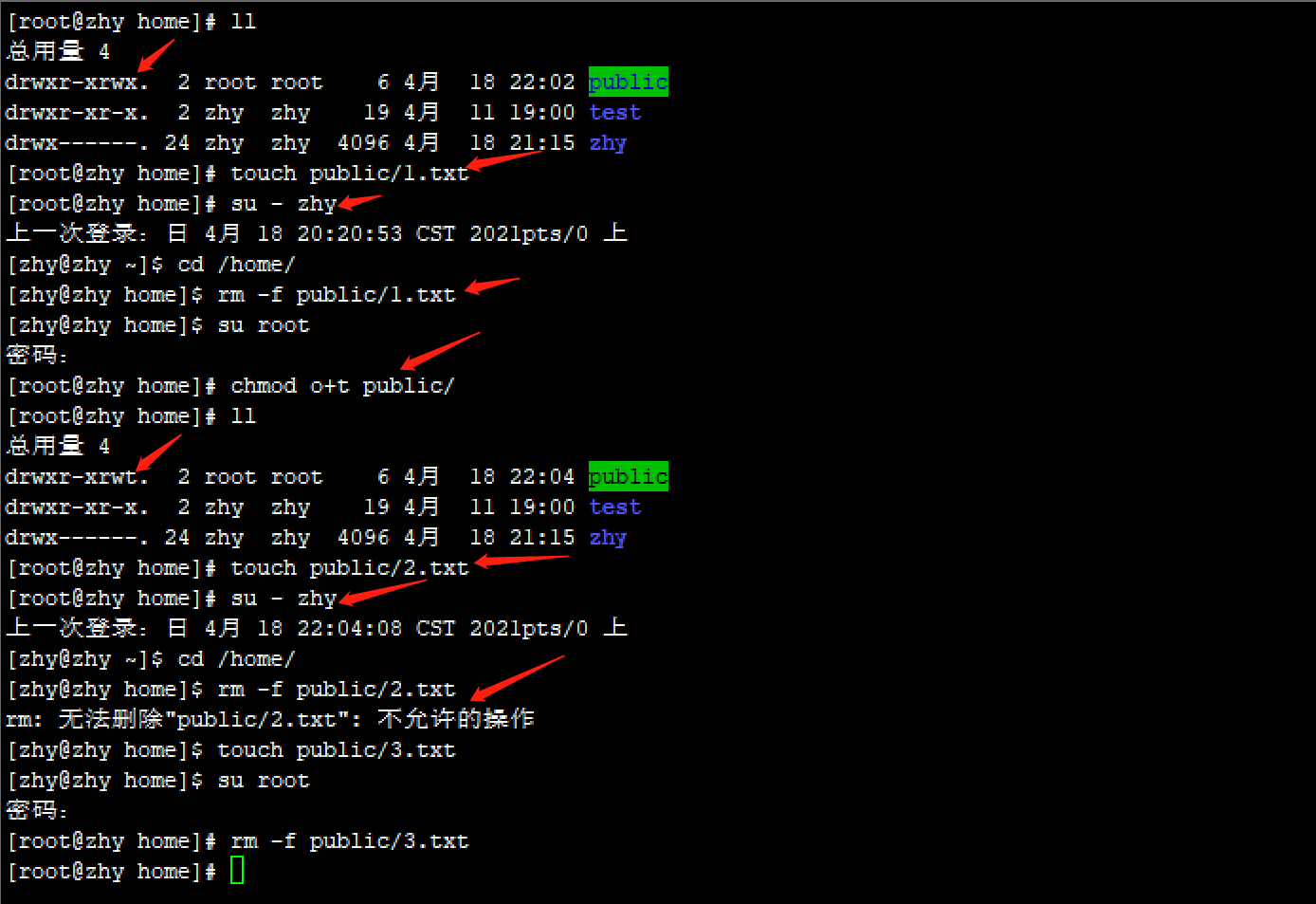

3. SBIT

一般用于为目录设置特殊的附加权限,当目录被设置了粘滞位权限后,即便用户对该目录有写的权限,也不能删除该目录中其他用户的文件数据

一个文件或目录被设置了粘滞位权限,会表现在其他组用户的权限的可执行位上。如果文件设置了sticky还设置了x位,其他组用户的权限的可执行位为t。但是,如果没有设置x位,它将表示为T(大写)。如:

-rwsr-xr-t 表示设置了粘滞位且其他用户组有可执行权限

-rwSr--r-T 表示设置了粘滞位但其他用户组没有可执行权限

SGID标志位可以设置共享目录,SBIT标志位限制不能删除或修改其他用户的文件

SBIT

命令:

一般使用格式

chmod u+s,g+s,o+t /bin/rm

数字权限使用格式

在原来三组的基础上增加一组表示附加权限,其中:

4:SUID标志

2:SGID标志

1:SBIT标志

chmod 4777 /bin/rm; chmod 6777 /bin/rm;chmod 7777 /bin/rm;

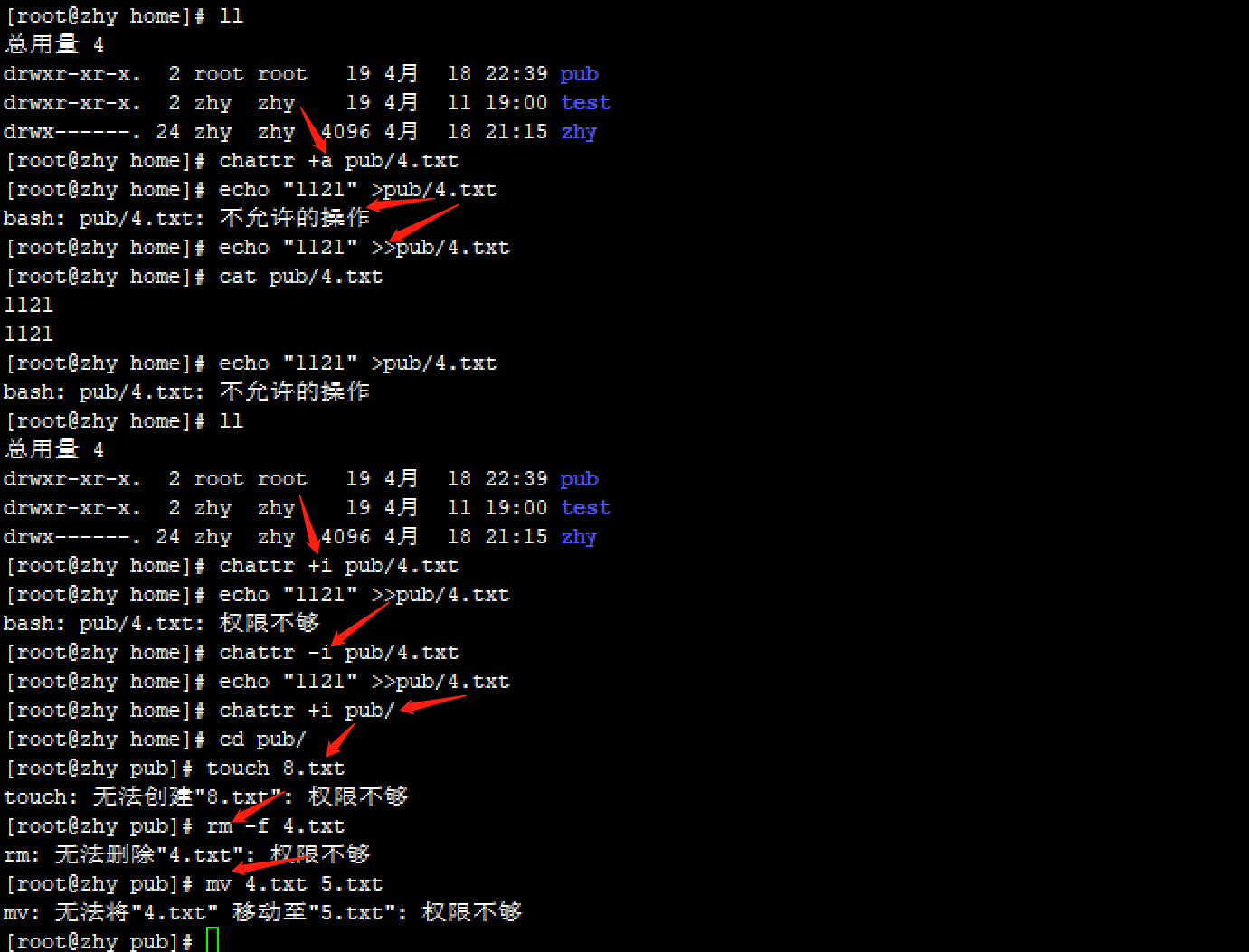

文件的隐藏权限

chattr + | - [参数] 文件 设置或去除文件的隐藏权限 i:无法修改,若是目录,则就能修改子文件内容,不能新建,重命名,删除 a: 只能追加内容 d:使用dump命令备份时忽略此文件 c:默认将文件压缩 x:可以直接访问压缩文件中的内容

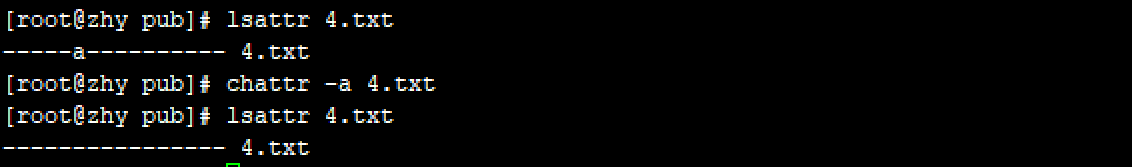

隐藏权限用ls 之类的命令查不出来,需用 lsattr

lsattr 文件 查看隐藏权限

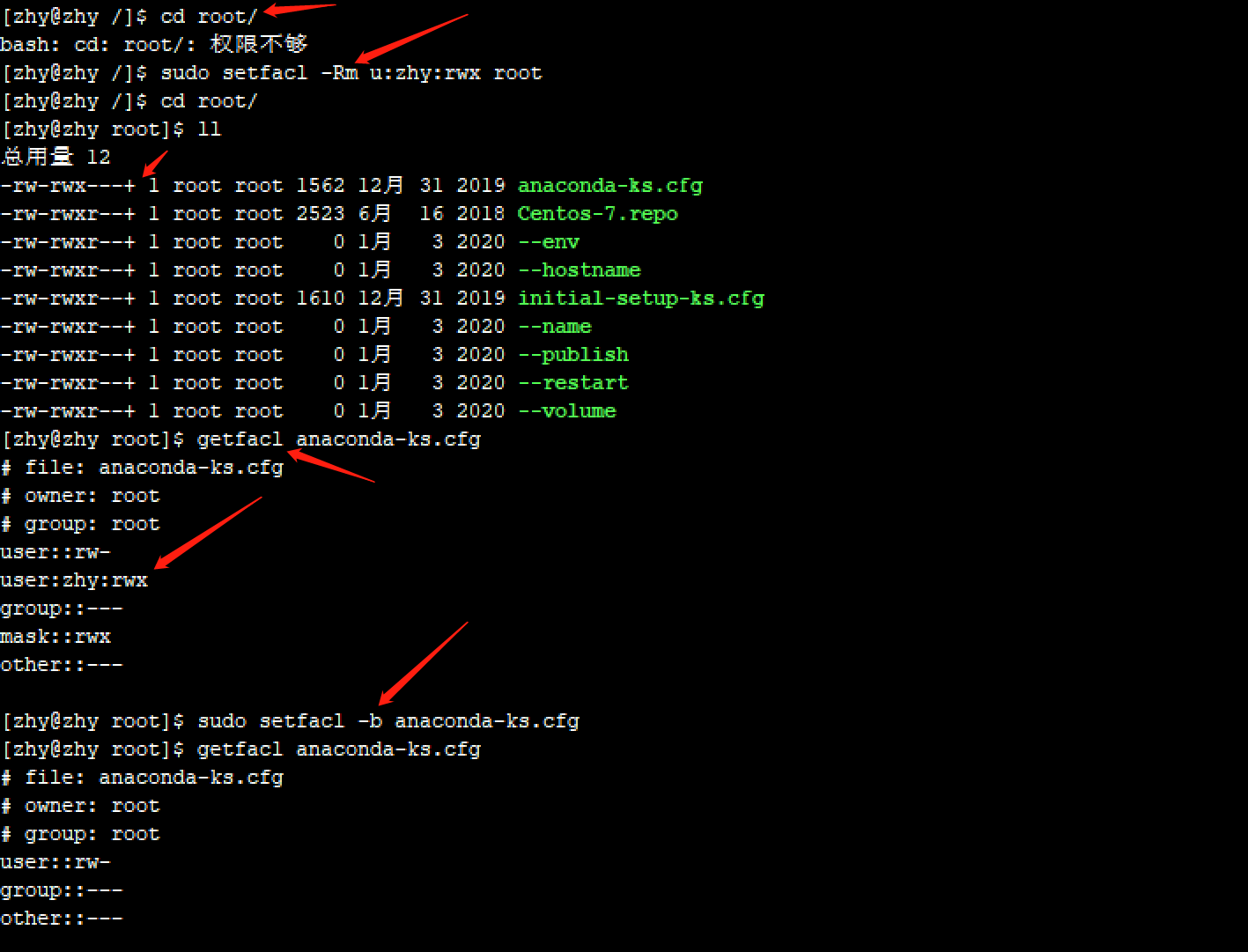

文件访问控制列表(ACL)

对某个指定的用户或 用户组设置文件或目录的操作权限,如果是对目录设置了ACL,则目录中的文件继承其ACL;若是文件设置了ACL,则不继承其所在目录的ACL

setfacl [参数] [u|g]:[user|group]:权限码 文件名

-R:目录文件递归

-m: 文件

-b:删除ACL

getfacl 文件名 显示文件上设置的ACL信息

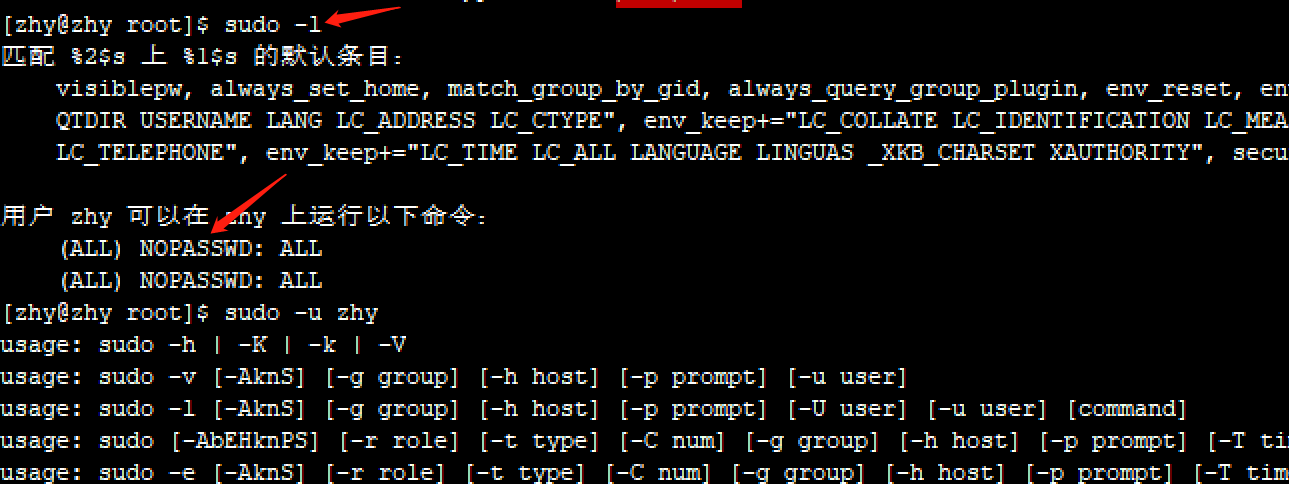

su 和 sudo

su:切换用户,通常中间加 - ,表示环境变量信息也更改为新用户信息,root的用户切换别的用户不需要密码,但普通用户切root用户需要输入root密码,有暴露的风险,故一般设置sudo,授权相应的命令给普通用户执行。其实sudo也是用的 SUID附件权限

需要在/etc/sudoers 文件中配置,如:zhy ALL=NOPASSWD: /usr/bin/cat