雷刚 发自 凹非寺

量子位 报道 | 公众号 QbitAI

对不起,你担心的事情成真了。

现在你买一台“能说会道”的智能音箱,能秒变窃听器。

所谓AI+IoT,正在把所有人带入一个智能操控、万物互联的时代。

但也正因如此,一切牵一发而动全身,一旦联网中的某一环遭到攻击,所有设备也就成为鱼肉。

这一次,腾讯安全的Blade团队,也是利用这一原理,26秒内就黑掉了亚马逊旗下的Echo智能音箱。

黑化的Echo不仅能被远程控制,可以自动录音,还能将录音文件通过网络发送给远程服务器。

你的AI助手,活脱脱就是一台窃听器。

事情起因要从腾讯Blade团队讲起。

作为腾讯安全平台下关注物联网安全的团队,他们一直在研究IoT下的安全漏洞和潜在攻击。

△ 腾讯Blade团队在DEFCON分享

智能音箱肯定是重中之重。

于是在今年上半年,他们就把目光放到了亚马逊Echo身上。

或许你会问,Echo在国内也没用户,腾讯自己也有AI音箱,为啥就选中了Echo?

因为在智能音箱这一领域,亚马逊进军最早、产品销量也全球遥遥领先,截至2017年为止,虽然还没有进入中国大陆市场,却已在海外售卖了3000万台。

销量背后,也是产品在用户体验和安全性能方面的实力,Echo也是业内公认最安全可靠的AI音箱,始终位于安全界想黑而不得黑的“黑名单”前列。

从一开始,腾讯Blade团队盯上Echo时,最初是希望从Echo本身入手,但后来发现确实不简单——甚至基本没有可能。

然而因为万物互联网,只要突破Echo所在网络中的随便一环,攻破Echo也便不是没有可能。

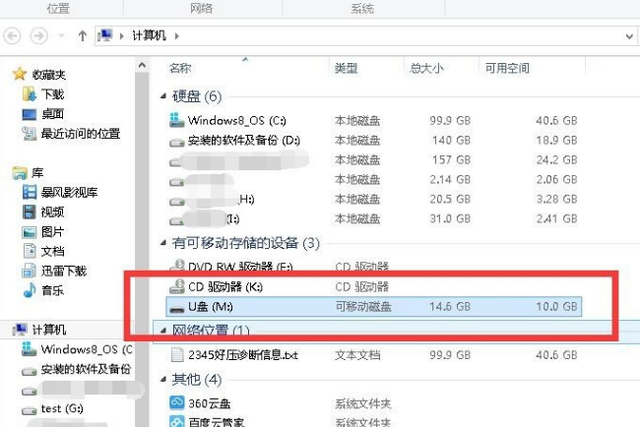

电脑于是以此为思路,今年5月,腾讯Blade团队利用亚马逊的系统机制——多个设备可以互联——将植入攻击程序的恶意设备绑定到了Echo同个帐户下,最后实现了对Echo智能音箱的破解。

跟解数学题一样,解体思路很难,腾讯团队想了几个月,但真正想明白动手做,整个过程却只有26秒。

破解之后的Echo,从一个随叫随到的AI音箱,变成了无时不刻窃听录音的伪装者。

攻击者可以在局域网内攻击并控制Echo,如控制其静默(无需唤醒,LED灯不会闪烁)的情况下窃听用户说话内容,并将录音内容发送到攻击者控制的远程服务器。

而且更重要的是,AI音箱横空出世时,就承载了智能家居中枢的任务,所以一旦控制了音箱,实际也就控制了整个智能家居。

不过,目前漏洞已经得到了修复。

5月攻破Echo后,腾讯Blade团队就将完整的漏洞细节报告给了亚马逊团队,后者则在7月份完成了所有修复和更新。

如果你是Echo用户,现已不用再担心类似的攻击。

然而此役过后,智能音箱攻击策略,可能也要就此大白于天下,更长尾的影响和威胁,令人细思极恐。

对于Echo这样没有开放固件下载、也没有完整开源代码的硬件产品,腾讯安全攻破可谓煞费苦心。

他们选择了直接从Echo 使用的Flash芯片中提取固件,将Flash芯片直接从主板上焊接下来,并读取了其中的固件内容,然后通过修改固件内容并将 Flash芯片重新焊接回主板,得到一个已经获取root权限并可通过adb连接与调试的Echo设备。

然后进一步分析,最终发现了一个名为whad(whole-home audio daemon) 的系统程序,这个程序会开放端口允许多个Echo 设备相互连接,并且拥有root权限,在系统的SELinux策略限制下仍然可以访问网络与通过mediaserver进行录音与播放音频。

换成更多用户喜闻乐见的说法:

为了实现在正常家庭使用环境下的攻击,攻击者会连接到被攻击的Echo的WIFI网络,同时将一台被植入攻击程序的恶意Echo(硬件)设备绑定到与被攻击的Echo设备相同的帐户中,然后这台恶意设备会自动攻击并控制WIFI网络中的所有Echo设备。

所以,在一个智能设备连接同一个WiFi的场景里,一个被攻破,则意味着所有智能产品都不再安全。

如此一想,安全问题只会源源不断,就看何时曝出,就看道魔怎样对垒了。

腾讯Blade团队的建议是,在使用智能音响产品时,选择正规可信品牌,及时更新设备固件,尽量避免将智能音箱放置在对隐私要求较高的环境,降低可能存在的安全风险。

也就是说,斯是密室,就别放AI音箱。

— 完 —

诚挚招聘

量子位正在招募编辑/记者,工作地点在北京中关村。期待有才气、有热情的同学加入我们!相关细节,请在量子位公众号(QbitAI)对话界面,回复“招聘”两个字。

量子位 QbitAI · 头条号签约作者

?'?' ? 追踪AI技术和产品新动态