我对无线网络的各种协议没有研究,所以这里不讨论,只是通过网上的教程,选择合适的工具,在已有的硬件条件下提高破解效率。选择工具的原则很简单,有中文的就绝对不用英文的,有带界面的就绝对不用命令行的,有开源的就绝对不用花钱的,有 Windows 版的就绝对不用 Linux 版的。。

总之,怎么简单怎么来。

接下来,开始行动。

准备工作

先说一下大概的流程:扫描无线网—获取握手包(抓包)—暴力破解握手包(跑包)—得出密码。 其中,抓包和跑包是最关键的两个步骤,可能耗费大量的时间,还有些运气成分。

开始前,先连上无线网卡,因为虚拟机中的kali系统不用调用笔记本自带的无线网卡,所以需要一个外接无线网卡,然后接入kali系统。

先说一下大概的流程:扫描无线网—获取握手包(抓包)—暴力破解握手包(跑包)—得出密码。其中,抓包和跑包是最关键的两个步骤,可能耗费大量的时间,还有些运气成分。

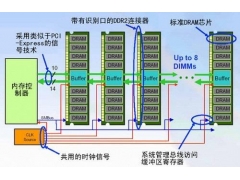

主要工具:CDLinux:小型的Linux系统,用于抓包,中文带界面,可以放到U盘中;

hashcat:异常强大的密码破解工具,支持GPU加速,除了支持破解WPA,还能破解md5、zip等密码;

U盘:运行CDLinux,保存抓包文件,容量在512M以上;

带无线网卡的PC机:笔记本或者有外置无线网卡的台式机均可,最好有独立显卡,可以提高跑包效率。

辅助工具:UltraISO、BOOTICE、grldr和menu.lst,用于从U盘启动CDLinux。

输入 ifconfig -a 查看网卡,多了个 wlan0,说明网卡已经适配好,不然可能是驱动有问题。

开启monitor模式,这里有些进程会影响到monitor模式的开启,如果开启成功可忽略,不然就依提示操作。

按提示操作的结果:

监听网络,完了 Ctrl+C 退出。

主要参数说明:

#BSSID :路由器、AP的MAC地址

# PWR :信号强度,一看就是越小越强了

# #Data :传输的数据大小,大的可能在下载或看视频什么的

# CH :无线信道,要看准

# ENC :加密协议,自WPA2协议爆出重大安全漏洞,现已经出WPA3,坐等更新

# ESSID :这个就不用多说了,wifi名称,电脑有中文可能会出现乱码哈

3. 目标有了,开始对其进行cap包的监听和获取,这里要让其中连接的设备重连才能抓包其握手包,可以慢慢等待,也可以使用deauth洪水攻击。

网上类似的教程不少,但是大部分都是没讲完整,或者搭建一个足够简单的环境,使用类似123456这样的简单密码,导致的结果是,看教程感觉很容易很顺利,可实际操作起来才发现困难重重。经常听说,WIFI 密码要设置复杂一些,可是复杂的密码使用时很不方便,最重要的是,复杂密码就能保证自己的 WIFI 绝对安全吗?为了消除这些疑虑,我决定亲自尝试一下。

// -w 后面的路径是存放握手包的

4. 另起窗口,我们用deauth洪水攻击,让其中的一台设备掉线,它掉线后会自动连接(除非别人在wifi设置中勾选掉了自动连接)

root@huan:~#aireplay-ng -0 20 -c 6C:88:14:F2:47:8C -a 78:11:DC:10:4F:66 wlan0mon

// -0 death模式,20为攻击次数,也可以设为0,就是一直攻击

// -c 这里自然就是连接上的某台设备的MAC地址了,指定它,我们让它稳稳地掉线。

5. 看图,不废话

6. 话不多说,上字典(关键东西),让它慢慢破去吧

root@huan:~#aircrack-ng -w /root/桌面/wuxianpj/zidian/wordlist.txt /root/桌面/wuxianpj/handshake/-02.cap

7. 没错下一步操作,退出monitor模式,别忘了喔

aircrack-ng 爆破wifi密码 - 命令清单