据美国科技媒体报道BleepingComputer报道称,一项新的在线钓鱼活动正试图使用一种名为BazarBackdoor新型后门木马获得目标企业网络的完全访问权。基于代码的相似性,臭名昭著TrickBot银行木马的开发人员被认为是幕后黑手。

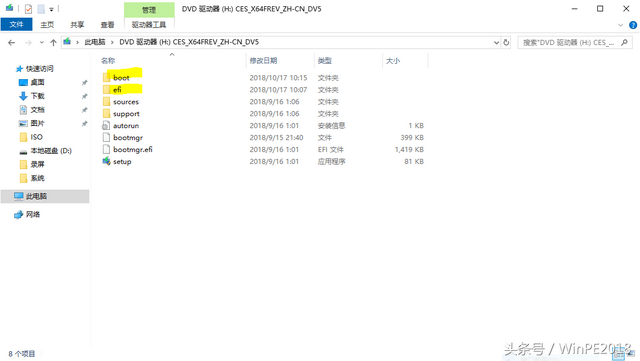

网络钓鱼电子邮件钓鱼邮件可能是客户投诉、新型冠状病毒和裁员表等各种主题。

图1.冒充客户投诉钓鱼邮件示例(恶意链接指向托管Google Docs上面的诱饵文档)

攻击者在发送钓鱼邮件时使用Sendgrid(电子邮件服务平台可以帮助发件人跟踪他们的电子邮件统计数据。)

图2.通过钓鱼邮件Sendgrid发送

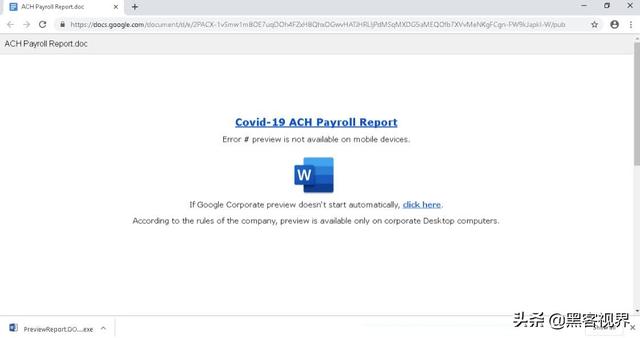

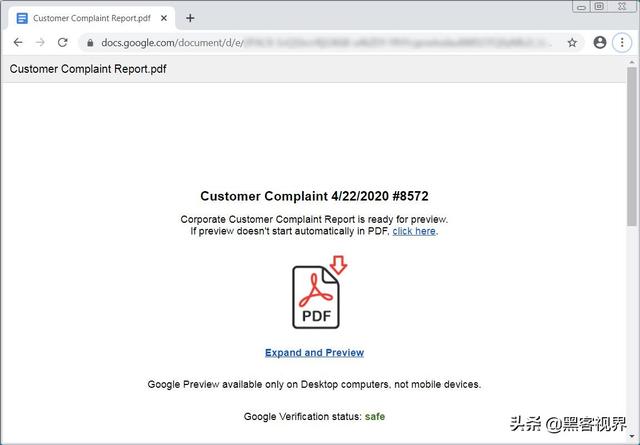

诱饵文档可能是Word文档、Excel电子表格或PDF与钓鱼邮件主题相对应的文件。

无论诱饵文档采用何种格式,都有一个共同的特点——无法正常在线预览。也就是说,如果你想查看它的内容,你只能下载它。

图3.新型冠状病毒主题诱饵文档

图4.客户投诉主题诱饵文档

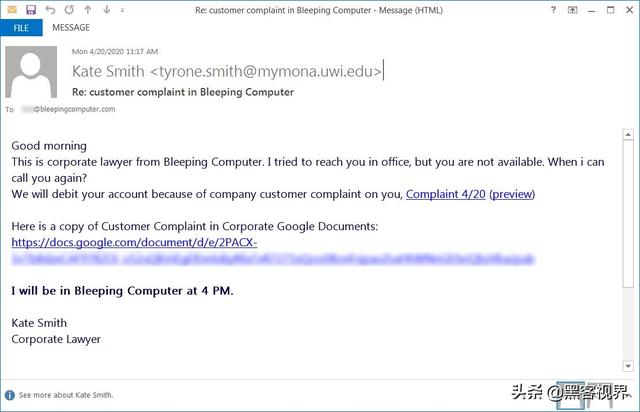

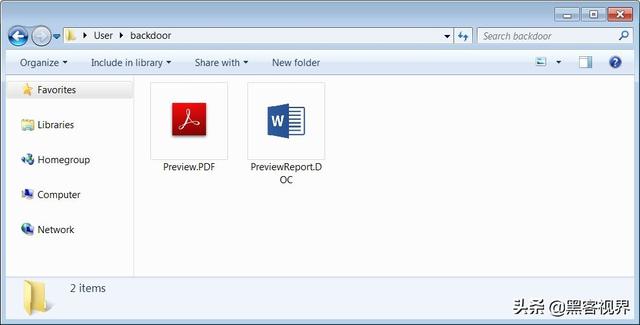

尽管下载的文件使用Word、Excel或PDF但实际上它们都是可执行文件。例如,新型冠状病毒主题诱饵文档对应的文件被称为PreviewReport.DOC.exe客户投诉主题诱饵文档对应的文件名为Preview.PDF.exe”。

但是,由于Windows默认情况下不显示文件扩展名,所以收件人看到的文件名只会是PreviewReport.DOC”和“Preview.PDF误以为是Word和PDF文档。

分析表明,可执行文件是BazarBackdoor加载程序。一旦启动,后门将隐藏在收件人的电脑上。

图5.BazarBackdoor加载程序

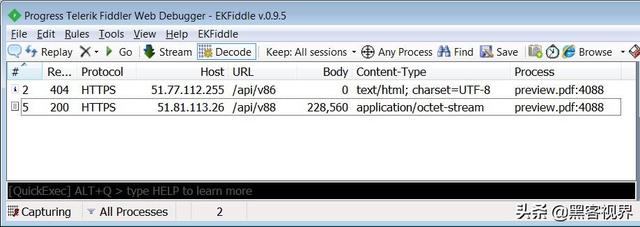

无文件后门在收件人启动下载的文件后,加载程序将首先休眠一段时间,然后连接到命令和控制(C2)服务器下载后门的有效载荷。

在BleepingComputer第一个测试C请求总是返回404 HTTP错误代码。

图6.C2通信

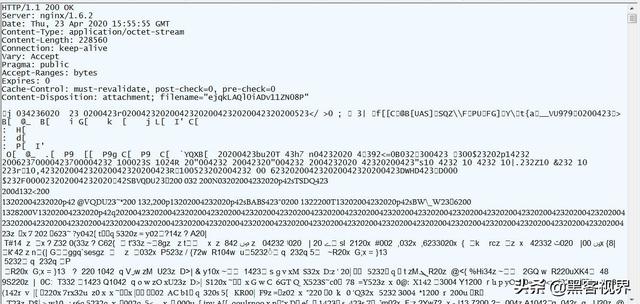

但是,第二个C2请求将下载XOR加密的有效载荷,即BazarBackdoor后门木马。

图7.XOR有效加密载荷

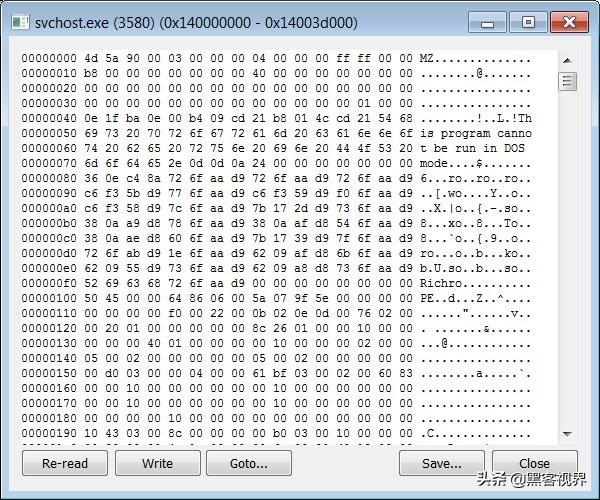

最后,以无文件的形式注入有效载荷C:\\Windows\\system32\\svchost.exe”进程。BleepingComputer表示,这是通过Process Hollowing和 Process Doppelg?nging完成技术。

图8.注入后门svchost.exe

由于Windows大量的任务在任务管理中始终运行svchost.exe因此,大多数用户不太可能注意到什么时候会有这样的过程,然后就不会注意到后门的存在。

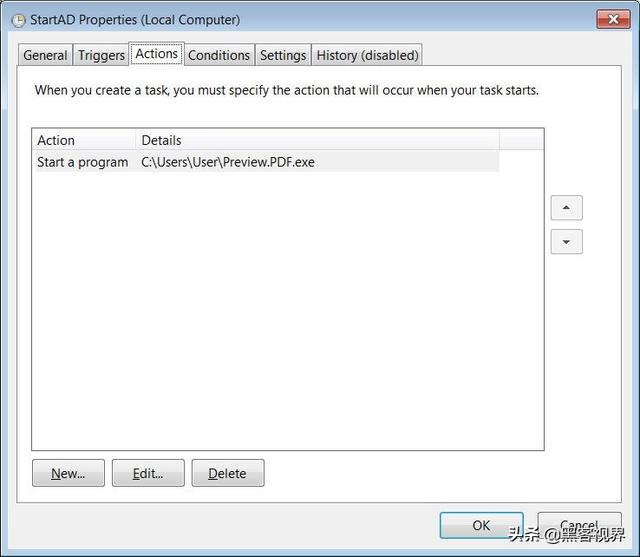

此外,用户登录还配置了加载程序Windows启动时,允许下载并注入后门的新版本svchost.exe进程。

图9.添加计划任务

一段时间后,后门程序将在受害者的计算机上下载并执行渗透测试神器Cobalt Strike,为攻击者提供完全访问受害者计算机的权限。

BazarBackdoor或出自TrickBot开发人员之手类似的钓鱼邮件格式、传播方式和代码都表明BazarBackdoor很有可能是原因TrickBot开发银行木马背后的同一组织。

此外,BazarBackdoor以前也用过TrickBot在活动中创建相同的加密器、电子邮件链接和证书。

结语BleepingComputer表示,正在通过BazarBackdoor攻击者在获得受害者计算机的完全访问权后,可以执行任何攻击,如窃取数据、部署勒索软件或将访问权出售给其他黑客。

鉴于钓鱼邮件的数量,BleepingComputer认为BazarBackdoor对企业网络构成严重威胁,建议企业警惕员工sendgrid.net电子邮件,文件下载链接的电子邮件。